IPS چیست؟

IPS چیست؟

IPS چیست؟ سیستم پیشگیری از نفوذ (IPS) یک ابزار امنیتی شبکه (که میتواند یک دستگاه سختافزار یا نرمافزار باشد) است که به طور مداوم شبکه را از نظر فعالیتهای مخرب نظارت میکند و برای جلوگیری از آن اقداماتی انجام میدهد، از جمله گزارش، مسدود کردن یا حذف آن، در صورت وقوع. .

این سیستم از یک سیستم تشخیص نفوذ (IDS) پیشرفته تر است، که به سادگی فعالیت های مخرب را شناسایی می کند اما نمی تواند فراتر از هشدار دادن به مدیر، علیه آن اقدام کند. سیستم های پیشگیری از نفوذ گاهی اوقات به عنوان بخشی از فایروال نسل بعدی (NGFW) یا راه حل مدیریت تهدید یکپارچه (UTM) گنجانده می شوند. مانند بسیاری از فناوری های امنیت شبکه، آنها باید به اندازه کافی قدرتمند باشند تا حجم بالایی از ترافیک را بدون کاهش سرعت عملکرد شبکه اسکن کنند.

سیستم پیشگیری از نفوذ چگونه کار می کند؟

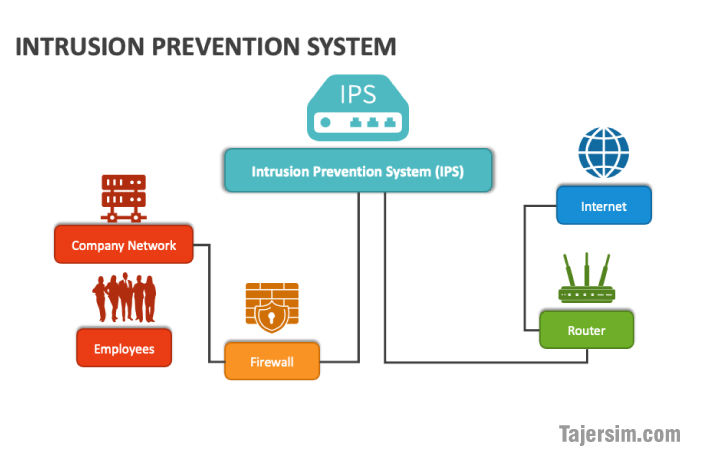

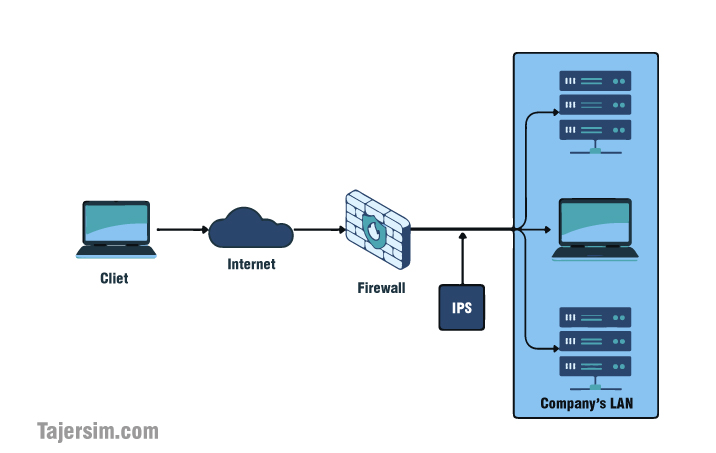

یک سیستم جلوگیری از نفوذ به صورت خطی در جریان ترافیک شبکه بین مبدا و مقصد قرار می گیرد و معمولاً درست پشت دیوار آتش قرار می گیرد. چندین تکنیک وجود دارد که سیستم های پیشگیری از نفوذ برای شناسایی تهدیدات استفاده می کنند:

مبتنی بر امضا:

این روش فعالیت را با امضای تهدیدات شناخته شده مطابقت می دهد. یکی از اشکالات این روش این است که فقط می تواند حملات شناسایی شده قبلی را متوقف کند و قادر به تشخیص حملات جدید نیست.

مبتنی بر ناهنجاری:

این روش با مقایسه نمونههای تصادفی فعالیت شبکه با استاندارد پایه، رفتار غیرعادی را پایش میکند. از نظارت مبتنی بر امضا قوی تر است، اما گاهی اوقات می تواند نتایج مثبت کاذب ایجاد کند. برخی از سیستمهای پیشگیری از نفوذ جدیدتر و پیشرفتهتر از هوش مصنوعی و فناوری یادگیری ماشین برای پشتیبانی از نظارت مبتنی بر ناهنجاری استفاده میکنند.

مبتنی بر سیاست:

این روش تا حدودی کمتر از نظارت مبتنی بر امضا یا مبتنی بر ناهنجاری رایج است.از سیاست های امنیتی تعریف شده توسط شرکت استفاده می کند و فعالیت هایی را که این خط مشی ها را نقض می کند مسدود می کند. این به یک مدیر نیاز دارد تا سیاست های امنیتی را تنظیم و پیکربندی کند.

هنگامی که IPS فعالیت های مخرب را شناسایی می کند، می تواند بسیاری از اقدامات خودکار انجام دهد، از جمله هشدار دادن به مدیران، حذف بسته ها، مسدود کردن ترافیک از آدرس منبع، یا تنظیم مجدد اتصال. برخی از سیستمهای پیشگیری از نفوذ نیز از «honeypot» یا فریب دادن دادههای با ارزش بالا برای جذب مهاجمان و جلوگیری از رسیدن آنها به اهدافشان استفاده میکنند.

انواع سیستم های جلوگیری از نفوذ

انواع مختلفی از IPS وجود دارد که هر کدام اهداف کمی متفاوت دارند:

سیستم پیشگیری از نفوذ شبکه (NIPS):

این نوع IPS فقط در نقاط استراتژیک نصب می شود تا تمام ترافیک شبکه را زیر نظر داشته باشد و به طور فعال تهدیدات را اسکن کند.

سیستم پیشگیری از نفوذ میزبان (HIPS):

بر خلاف NIPS، یک HIPS بر روی یک نقطه پایانی (مانند رایانه شخصی) نصب می شود و فقط به ترافیک ورودی و خروجی آن دستگاه نگاه می کند. بهترین عملکرد را در ترکیب با NIPS دارد، زیرا به عنوان آخرین خط دفاعی برای تهدیداتی عمل می کند که از NIPS عبور کرده اند.

تجزیه و تحلیل رفتار شبکه (NBA):

این ترافیک شبکه را برای شناسایی جریان های ترافیک غیرعادی، مانند حملات DDoS (Distributed Denial of Service) تجزیه و تحلیل می کند.

سیستم پیشگیری از نفوذ بی سیم (WIPS):

این نوع IPS به سادگی یک شبکه Wi-Fi را برای دسترسی غیرمجاز اسکن می کند و دستگاه های غیرمجاز را از شبکه خارج می کند.

مزایای سیستم جلوگیری از نفوذ چیست؟

یک سیستم جلوگیری از نفوذ مزایای بسیاری دارد:

امنیت اضافی:

یک IPS در کنار راه حل های امنیتی دیگر کار می کند و می تواند تهدیداتی را شناسایی کند که راه حل های دیگر قادر به شناسایی آن نیستند. این به ویژه در مورد سیستم هایی که از تشخیص مبتنی بر ناهنجاری استفاده می کنند صادق است. همچنین به لطف سطح بالای آگاهی از برنامه، امنیت اپلیکیشن برتر را فراهم می کند.

افزایش کارایی برای سایر کنترلهای امنیتی:

از آنجا که یک IPS ترافیک مخرب را قبل از رسیدن به سایر دستگاهها و کنترلهای امنیتی فیلتر میکند، حجم کاری آن کنترلها را کاهش میدهد و به آنها اجازه میدهد کارآمدتر عمل کنند.

صرفه جویی در زمان:

از آنجایی که یک IPS تا حد زیادی خودکار است، به سرمایه گذاری زمان کمتری از تیم های فناوری اطلاعات نیاز دارد.

انطباق:

یک IPS بسیاری از الزامات انطباق تعیین شده توسط PCI DSS، HIPAA و دیگران را برآورده می کند. همچنین داده های حسابرسی ارزشمندی را ارائه می دهد.

سفارشی سازی:

یک IPS را می توان با سیاست های امنیتی سفارشی راه اندازی کرد تا کنترل های امنیتی مخصوص شرکتی را که از آن استفاده می کند ارائه کند.

چرا سیستم پیشگیری از نفوذ مهم است؟

دلایل متعددی وجود دارد که چرا IPS یک بخش کلیدی از هر سیستم امنیتی سازمانی است. یک شبکه چند ابری نقاط دسترسی زیادی دارد و با حجم بالایی از ترافیک سروکار دارد و نظارت دستی و پاسخگویی را به گزینه ای غیرواقعی تبدیل می کند. (این به ویژه در مورد امنیت ابری صدق می کند، جایی که یک محیط بسیار متصل می تواند به معنای سطح حمله گسترده و در نتیجه آسیب پذیری بیشتر در برابر تهدیدات باشد.)

علاوه بر این، تهدیداتی که سیستم های امنیتی سازمانی با آن روبرو هستند روز به روز بیشتر و پیچیده تر می شوند. قابلیتهای خودکار یک IPS در این شرایط حیاتی است و به یک شرکت اجازه میدهد تا بدون اعمال فشار بر تیمهای فناوری اطلاعات، به سرعت به تهدیدات پاسخ دهد. به عنوان بخشی از زیرساخت امنیتی یک شرکت، یک IPS راهی حیاتی برای کمک به جلوگیری از برخی از جدیترین و پیچیدهترین حملات است.

چگونه یک سیستم جلوگیری از نفوذ در زیرساخت امنیتی قرار می گیرد؟

مهم است که به یاد داشته باشید که یک IPS تنها بخشی از یک راه حل امنیتی قوی است – برای حداکثر اثربخشی باید با سایر فناوری ها کار کند. در واقع، سیستمهای پیشگیری از نفوذ اغلب به عنوان یکی از قابلیتهای یک مدیریت تهدید یکپارچه یا راهحل فایروال نسل بعدی ارائه میشوند، اگرچه میتوانند ارائههای مستقلی نیز باشند.

در یک معماری امنیتی معمولی، IPS معمولاً درست در پشت فایروال قرار میگیرد و با آن کار میکند تا سطح بیشتری از امنیت را فراهم کند و تهدیدهایی را که فایروال به تنهایی نمیتواند آنها را شناسایی کند، برطرف کند. یک IPS همچنین به محافظت از سایر کنترلهای امنیتی در برابر حمله کمک میکند و همچنین با فیلتر کردن ترافیک مخرب قبل از رسیدن به آنها، عملکرد آن کنترلها را بهبود میبخشد. مهمتر از همه، یک IPS با شناسایی و فیلتر کردن تهدیداتی که سایر بخشهای زیرساخت امنیتی قادر به شناسایی آنها نیستند، یک لایه امنیتی اضافی ایجاد میکند.

دیدگاه های نامرتبط به مطلب تایید نخواهد شد.

از درج دیدگاه های تکراری پرهیز نمایید.