سیستم تشخیص نفوذ (IDS) چیست؟

سیستم تشخیص نفوذ (IDS) چیست؟

سیستم تشخیص نفوذ (IDS) چیست؟ یک سیستم تشخیص نفوذ ترافیک شبکه (IDS) را برای فعالیت مشکوک نظارت می کند و در صورت کشف چنین فعالیتی هشدار ارسال می کند. تشخیص ناهنجاری و گزارشدهی عملکردهای اولیه یک IDS است، اما برخی از سیستمها در صورت شناسایی فعالیتهای مخرب یا ترافیک غیرعادی نیز اقدام میکنند. چنین اقداماتی شامل مسدود کردن ترافیک ارسال شده از آدرسهای پروتکل اینترنت مشکوک است.

یک IDS را می توان با یک سیستم پیشگیری از نفوذ (IPS) مقایسه کرد، که همچنین بسته های شبکه را برای آسیب احتمالی ترافیک شبکه، بسیار شبیه به IDS، نظارت می کند. با این حال، یک IPS هدف اصلی جلوگیری از تهدیدات پس از شناسایی به جای شناسایی و ثبت تهدیدات است.

IDS چگونه کار می کند؟

IDS ها برای شناسایی ناهنجاری ها با هدف دستگیری هکرها قبل از آسیب رساندن به شبکه استفاده می شوند. سیستمهای تشخیص نفوذ میتوانند مبتنی بر شبکه یا میزبان باشند. این سیستم به دنبال امضای حملات شناخته شده و همچنین انحرافات از فعالیت عادی است. انحرافات یا ناهنجاری ها در پشته بالا می روند و همچنین در لایه های پروتکل و برنامه مورد بررسی قرار می گیرند. IDS ها به طور موثر رویدادهایی مانند اسکن درخت کریسمس و مسمومیت های سیستم نام دامنه را شناسایی می کنند.

یک IDS مبتنی بر میزبان به عنوان یک برنامه نرم افزاری بر روی کامپیوتر مشتری نصب می شود. یک IDS مبتنی بر شبکه به عنوان یک ابزار امنیتی شبکه در شبکه قرار دارد. سیستمهای تشخیص نفوذ مبتنی بر ابر نیز برای محافظت از دادهها و سیستمها در استقرار ابری در دسترس هستند.

انواع مختلف سیستم های تشخیص نفوذ

انواع مختلفی از IDS ها در دسترس هستند که از روش های مختلفی برای شناسایی فعالیت های مشکوک استفاده می کنند:

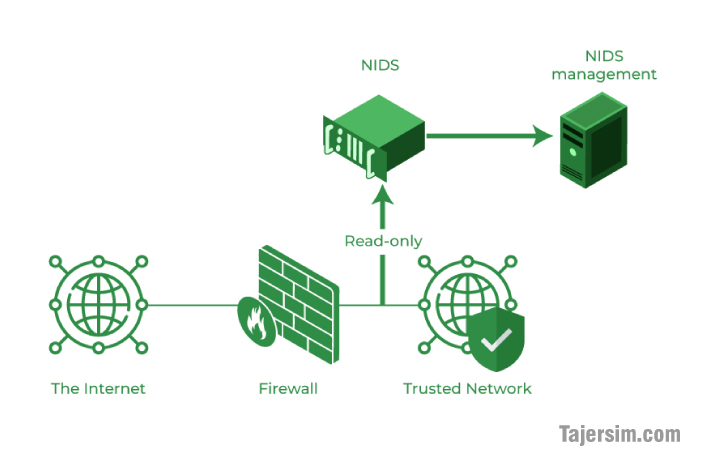

- سیستم های تشخیص نفوذ مبتنی بر شبکه یک NIDS در یک نقطه یا نقاط استراتژیک در شبکه مستقر می شود. ترافیک ورودی و خروجی به و از همه دستگاه های موجود در شبکه را کنترل می کند.

- سیستم های تشخیص نفوذ مبتنی بر میزبان HIDS روی همه رایانهها یا دستگاههای موجود در شبکه اجرا میشود که هم به اینترنت و هم به شبکه داخلی شرکت دسترسی مستقیم دارند. در برخی موارد، این سیستم ها بهتر از NIDS قادر به تشخیص ناهنجاری ها هستند. آنها میتوانند بستههای غیرعادی شبکه و سایر بستههای مخربی را که از داخل سازمان سرچشمه میگیرند یا ترافیک مخربی را که ممکن است NIDS نتواند آنها را شناسایی کند، شناسایی کند. HIDS همچنین میتواند ترافیک مخربی را که از خود میزبان نشات میگیرد شناسایی کند، برای مثال زمانی که میزبان به هر شکلی از بدافزار آلوده شده است که میتواند به سیستمهای دیگر سرایت کند.

- سیستم های تشخیص نفوذ مبتنی بر امضا یک SIDS تمام بسته هایی را که از شبکه عبور می کنند نظارت می کند و آنها را با پایگاه داده امضاهای حمله یا ویژگی های تهدیدات مخرب شناخته شده مقایسه می کند، دقیقاً مانند نرم افزار آنتی ویروس.

- سیستم های تشخیص نفوذ مبتنی بر ناهنجاری IDS مبتنی بر ناهنجاری ترافیک شبکه را رصد می کند و آن را با یک خط پایه تعیین شده مقایسه می کند تا مشخص کند چه چیزی برای شبکه از نظر پهنای باند، پروتکل ها، پورت ها و سایر دستگاه ها عادی است. این نوع IDS اغلب از یادگیری ماشینی برای ایجاد خط پایه و خط مشی امنیتی همراه استفاده می کند. سپس به تیم های فناوری اطلاعات در مورد فعالیت های مشکوک و نقض خط مشی ها هشدار می دهد. با شناسایی تهدیدها با استفاده از یک مدل گسترده به جای امضاها و ویژگیهای خاص، روش تشخیص مبتنی بر ناهنجاری محدودیتهای روشهای تشخیص مبتنی بر امضا را بهبود میبخشد، به ویژه هنگام شناسایی تهدیدهای امنیتی جدید.

از لحاظ تاریخی، سیستمهای تشخیص نفوذ به عنوان غیرفعال یا فعال طبقهبندی میشوند. یک IDS غیرفعال که فعالیت های مخرب را شناسایی می کند، هشدار یا ورودی های ثبت را ایجاد می کند اما عمل نمی کند. یک IDS فعال، که گاهی اوقات سیستم تشخیص نفوذ و پیشگیری نامیده میشود، هشدارها و ورودیهای گزارش را تولید میکند، اما همچنین میتواند برای انجام اقداماتی مانند مسدود کردن آدرسهای IP و قطع دسترسی به منابع محدود، پیکربندی شود.

Snort یکی از پرکاربردترین IDS ها است. این یک NIDS منبع باز، رایگان و سبک وزن است که برای شناسایی تهدیدات در حال ظهور استفاده می شود. Snort را میتوان در اکثر سیستمعاملهای یونیکس یا لینوکس (OS) با نسخهای که برای ویندوز نیز موجود است، کامپایل کرد.

قابلیت های سیستم های تشخیص نفوذ

سیستمهای تشخیص نفوذ ترافیک شبکه را برای تشخیص زمان انجام حمله و شناسایی هرگونه دسترسی غیرمجاز نظارت میکنند. آنها این کار را با ارائه برخی یا همه عملکردهای زیر به متخصصان امنیتی انجام می دهند:

- نظارت بر عملکرد روترها، فایروال ها، سرورهای مدیریت کلید و فایل هایی که سایر کنترل های امنیتی با هدف شناسایی، جلوگیری یا بازیابی حملات سایبری به آن نیاز دارند.

- ارائه راهی به مدیران برای تنظیم، سازماندهی و درک مسیرهای حسابرسی مربوط به سیستم عامل و سایر گزارشهایی که ردیابی یا تجزیه آنها دشوار است.

- ارائه یک رابط کاربر پسند به طوری که کارکنان غیرمتخصص بتوانند در مدیریت امنیت سیستم کمک کنند.

- شامل یک پایگاه داده امضای حمله گسترده که اطلاعات سیستم را می توان با آن مطابقت داد.

- شناسایی و گزارش زمانی که IDS تشخیص دهد که فایل های سیستم تغییر کرده اند.

- ایجاد زنگ هشدار و اطلاع از نقض امنیت.

- واکنش به مزاحمان با مسدود کردن آنها یا مسدود کردن سرور.

مزایای سیستم های تشخیص نفوذ

IDS ها چندین مزیت را به سازمان ها ارائه می دهند که با توانایی شناسایی حوادث امنیتی شروع می شود. یک IDS می تواند مقدار و نوع حملات را تجزیه و تحلیل کند. سازمان ها از این اطلاعات برای تغییر سیستم های امنیتی خود و اجرای کنترل های موثرتر استفاده می کنند. علاوه بر این، IDS می تواند به شرکت ها کمک کند تا باگ ها و مشکلات پیکربندی دستگاه شبکه خود را شناسایی کنند. معیارهای IDS نیز برای ارزیابی خطرات آتی استفاده می شود.

این نوع از سیستم های تشخیص تهدید به رعایت مقررات کمک می کنند. IDS دید بیشتری را در سراسر شبکه های سازمان فراهم می کند و رعایت مقررات امنیتی را آسان تر می کند. بهعلاوه، کسبوکارها میتوانند از گزارشهای IDS بهعنوان بخشی از اسناد استفاده کنند تا نشان دهند که الزامات انطباق خاصی را برآورده میکنند.

IDSها همچنین می توانند واکنش های حادثه را بهبود بخشند. حسگرهای سیستم می توانند میزبان ها و دستگاه های شبکه را شناسایی کنند. آنها همچنین می توانند برای بازرسی داده ها در بسته های شبکه و همچنین شناسایی سیستم عامل های سرویس های مورد استفاده استفاده شوند. استفاده از IDS برای جمع آوری این اطلاعات می تواند بسیار کارآمدتر از سرشماری دستی سیستم های متصل باشد.

IDS در مقابل IPS

یک IPS شبیه به یک سیستم تشخیص نفوذ است اما از این جهت متفاوت است که یک IPS را می توان برای جلوگیری از تهدیدات احتمالی پیکربندی کرد. مانند سیستمهای تشخیص نفوذ، IPSها برای نظارت، ثبت و گزارش فعالیتها استفاده میشوند، اما همچنین میتوانند برای متوقف کردن تهدیدات پیشرفته بدون دخالت مدیر سیستم پیکربندی شوند. یک IDS معمولاً به سادگی در مورد انجام فعالیت های مشکوک هشدار می دهد اما از آن جلوگیری نمی کند.

یک IPS بین فایروال یک شرکت و بقیه شبکه آن قرار دارد. ممکن است این قابلیت را داشته باشد که هرگونه ترافیک مشکوک را از رسیدن به بقیه شبکه متوقف کند. این سیستم ها پاسخ به حملات فعال را در زمان واقعی انجام می دهند و می توانند به طور فعال مهاجمانی را که فایروال ها یا نرم افزارهای آنتی ویروس از دست می دهند، دستگیر کنند.

بهترین شیوه های IDS

طیف وسیعی از بهترین شیوه ها برای اطمینان از سیستم های IDS موثر و محافظت در برابر تهدیدات جدید وجود دارد، از جمله موارد زیر:

- معیارها را تعیین کنید. شناسایی آنچه که فعالیت و ترافیک عادی شبکه را تشکیل می دهد و همچنین ایجاد معیارها به مدیران شبکه کمک می کند تا تعیین کنند رفتار غیرعادی چیست و از آن محافظت کنند.

- به روز رسانی سیستم ها همه سیستم ها باید آخرین به روز رسانی ها را داشته باشند زیرا اقدامات امنیت سایبری به طور مداوم بهبود می یابد و استانداردها در طول زمان تغییر می کنند. این بخشی از بهینه سازی سیستم است.

- تنظیم دقیق دسترسی به شبکه یک سازمان باید میزان قابل قبولی از ترافیک شبکه را تعیین کرده و کنترل هایی را روی آن اعمال کند. این رویکرد به شناسایی تهدیدات سایبری کمک می کند. حجم ترافیک بسیار زیاد می تواند منجر به تهدیدات ناشناخته شود.

- اقدامات امنیتی کافی را اعمال کنید. یک استراتژی امنیتی جامع می تواند به کاهش آسیب پذیری ها کمک کند. این باید شامل فناوری احراز هویت کاربر، محافظت از ارتباطات با رمزگذاری و در نظر گرفتن تهدیدات شبکه داخلی، مانند فیشینگ، باشد.

- به تنظیمات پیکربندی دقت کنید. سازمان ها باید تنظیمات پیکربندی شبکه خود را به خوبی تنظیم کنند تا همیشه با نیازهای آنها مطابقت داشته باشد. این باید قبل از انجام هر گونه ارتقاء بررسی شود.

دیدگاه های نامرتبط به مطلب تایید نخواهد شد.

از درج دیدگاه های تکراری پرهیز نمایید.